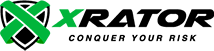

Les organisations reconnaissent de plus en plus la nécessité de solutions robustes allant au-delà de la gestion traditionnelle des vulnérabilités. Deux catégories émergentes—les Plateformes d’Évaluation de l’Exposition (EAP) et la Validation de l’Exposition Adverse (AEV)—gagnent en importance, comme le souligne le Hype Cycle 2024 des Opérations de Sécurité de Gartner. Ces technologies reflètent des approches évolutives de la Gestion Continue de l’Exposition aux Menaces (CTEM), un cadre conçu pour améliorer la gouvernance et l’opérationnalisation des processus de gestion des expositions.

Les EAP et les AEV jouent des rôles complémentaires dans le cadre CTEM : les EAP regroupent les technologies d’évaluation et de priorisation des vulnérabilités, offrant aux utilisateurs simplicité et efficacité dans la gestion des surfaces d’attaque, tandis que les AEV valident l’exploitabilité des vulnérabilités et l’efficacité des contrôles de sécurité. Ensemble, elles permettent aux organisations d’obtenir une vue plus complète de leur posture de sécurité, favorisant une gestion proactive et stratégique des risques.

Cet article explore les distinctions entre ces deux approches, met en lumière des acteurs clés comme XRATOR et Pentera, et examine comment ces innovations transforment la manière dont les entreprises abordent leurs défis en matière de gestion des expositions.

Comprendre les Plateformes d’Évaluation de l’Exposition (EAP)

Les Plateformes d’Évaluation de l’Exposition (EAP) sont conçues pour identifier, évaluer et prioriser les expositions à la sécurité à travers tous les actifs numériques d’une organisation. Des entreprises comme XRATOR, Balbix et Armis illustrent les capacités des EAP, notamment :

- Surveillance continue : Les EAP offrent une visibilité constante sur les vulnérabilités et les mauvaises configurations au sein de l’infrastructure informatique d’une organisation.

- Évaluation contextuelle des risques : Elles exploitent des données contextuelles telles que la criticité métier et les renseignements sur les menaces pour prioriser les vulnérabilités en fonction de leur impact potentiel sur l’entreprise.

- Intégration avec les outils de sécurité existants : Les EAP s’intègrent à d’autres solutions de sécurité pour améliorer l’efficacité opérationnelle et simplifier les processus de priorisation des vulnérabilités.

Par exemple, XRATOR se distingue par ses analyses avancées et son interface conviviale, permettant aux organisations d’identifier rapidement les vulnérabilités critiques, les expositions sévères et de mettre en œuvre des actions correctives efficaces.

Le rôle de la Validation de l’Exposition Adverse (AEV)

La Validation de l’Exposition Adverse (AEV) se concentre, quant à elle, sur la simulation de scénarios d’attaques réels pour valider l’efficacité des contrôles de sécurité ou l’exploitabilité d’une vulnérabilité. Parmi les acteurs clés de ce domaine figurent Pentera et XMCyber. L’AEV offre :

- Simulations d’attaques réelles : En reproduisant les techniques des cyberadversaires, les outils AEV révèlent les vulnérabilités réellement exploitables par les attaquants.

- Tests de pénétration automatisés : Ils réduisent le besoin en compétences spécialisées pour les red team ou les tests de pénétration en automatisant certains aspects du processus.

- Validation continue de la posture de sécurité : L’AEV aide les organisations à comprendre jusqu’où un attaquant pourrait potentiellement pénétrer leurs défenses.

La plateforme de Pentera illustre cette approche en proposant des simulations ciblées qui mettent à l’épreuve les défenses d’une organisation, fournissant des informations précieuses sur les failles de sécurité.

Quand les organisations ont besoin à la fois des EAP et des AEV

L’intégration des Plateformes d’Évaluation de l’Exposition (EAP) et de la Validation de l’Exposition Adverse (AEV) dans une stratégie de cybersécurité offre aux organisations une approche globale de la gestion des risques. Chaque solution joue un rôle distinct mais complémentaire : les EAP, comme XRATOR, fournissent des informations approfondies sur les vulnérabilités potentielles, tandis que les plateformes AEV, telles que Pentera, valident si ces vulnérabilités peuvent être exploitées dans des scénarios réels. Ensemble, elles forment un cadre solide pour une gestion continue de l’exposition aux menaces.

Une stratégie AEV efficace repose sur une EAP bien implémentée comme base. Les EAP offrent une évaluation complète et priorisée des vulnérabilités, permettant aux organisations de concentrer leurs efforts là où ils sont le plus nécessaires. Ces vulnérabilités priorisées peuvent ensuite être transmises à l’AEV, qui les évalue et valide les plus critiques pour en déterminer l’exploitabilité.

Sans une EAP adéquate, utiliser une AEV peut devenir contre-productif. Les organisations risquent de valider l’exploitabilité de vulnérabilités ou de tester des contrôles de sécurité dans des domaines qui ne sont pas pertinents d’un point de vue commercial ou en termes de menaces. En commençant par une EAP et en intégrant ensuite une AEV, les organisations s’assurent que leurs efforts s’alignent sur les risques réels et produisent des résultats significatifs.

L’avenir de la cybersécurité avec XRATOR

À mesure que les organisations adoptent une posture plus proactive en matière de cybersécurité, des plateformes comme XRATOR se trouvent à l’avant-garde de cette évolution. En combinant des capacités avancées d’évaluation de l’exposition avec une intégration transparente dans les flux de travail existants, XRATOR permet aux organisations d’identifier et de prioriser les traitements des risques en fonction de leur impact potentiel sur les opérations commerciales.

Conclusion

Le paysage de la cybersécurité évolue vers une gestion continue de l’exposition aux menaces, qui combine évaluation de l’exposition et validation adverse. Alors que les organisations naviguent dans cet environnement complexe, tirer parti des EAP et des AEV sera essentiel pour maintenir une posture de sécurité solide. Avec des plateformes comme XRATOR, leaders dans l’évaluation de l’exposition, et des entreprises comme Pentera, spécialisées dans la validation adverse, les entreprises peuvent protéger efficacement leurs actifs numériques contre des menaces en constante évolution.

En comprenant les différences entre les EAP et les AEV, les organisations peuvent prendre des décisions éclairées sur leurs investissements en cybersécurité, renforçant ainsi leurs capacités de prévention des menaces.