Dans le paysage numérique actuel, les menaces en matière de cybersécurité évoluent à un rythme sans précédent. Les mesures de sécurité traditionnelles, bien que essentielles, sont souvent réactives, traitant les vulnérabilités et les incidents après leur survenue. Cette approche peut laisser les organisations exposées à des risques importants et à des dommages potentiels. C’est là qu’intervient la Continous Threat Exposure Management (CTEM) – une stratégie proactive et dynamique qui révolutionne le domaine de la cybersécurité.

Qu’est-ce que la Continous Threat Exposure Management (CTEM) ?

La Continous Threat Exposure Management (CTEM) est une approche avant-gardiste qui met l’accent sur l’évaluation, la réduction et la surveillance continues des cybermenaces. Contrairement aux méthodes traditionnelles qui se concentrent sur des évaluations périodiques, le CTEM fonctionne en continu, garantissant que les organisations peuvent s’adapter aux nouvelles menaces dès qu’elles apparaissent. Ce cycle continu aide à maintenir une posture de sécurité robuste et minimise la fenêtre d’opportunité pour les cybercriminels.

La Nécessité du CTEM

Alors que les cybermenaces deviennent plus sophistiquées et adaptatives, le besoin d’une stratégie de sécurité proactive et continue n’a jamais été aussi grand. Voici quelques raisons clés pour lesquelles le CTEM est essentiel à la cybersécurité moderne :

– Paysage de Menaces Évolutif : Les cybermenaces évoluent constamment, avec de nouvelles vulnérabilités et vecteurs d’attaque apparaissant régulièrement. De plus, la surface d’attaque change régulièrement suivant l’évolution de l’organisation. Le CTEM garantit que les organisations peuvent suivre ces changements et réagir rapidement.

– Minimisation des Risques : En évaluant et en atténuant continuellement les faiblesses exploitables par les menaces, le CTEM réduit le risque d’attaques réussies, protégeant les données sensibles, les infrastructures critiques et les revenus de l’organisation.

– Conformité Réglementaire : De nombreuses industries sont soumises à des exigences réglementaires strictes en matière de protection des données. Le CTEM aide les organisations à rester conformes en assurant une surveillance continue et des preuves documentées des mesures de sécurité.

– Résilience Accrue : Le CTEM favorise une culture de la résilience, où les organisations sont mieux préparées à gérer les incidents et à se rétablir rapidement après des perturbations.

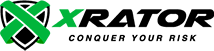

Les Cinq Étapes du CTEM

Le CTEM implique un cycle continu de cinq activités clés :

– Définition : Définir la portée de vos activités de gestion de l’exposition aux menaces. Identifier les actifs, systèmes et données nécessitant une protection.

– Découverte : Effectuer des évaluations de risques complètes pour identifier les vulnérabilités et menaces potentielles. Utiliser des renseignements sur les menaces pour se tenir informé des risques émergents et des schémas d’attaque.

– Priorisation : Évaluer l’impact potentiel et la probabilité des faiblesses identifiées. Prioriser les risques en fonction de leur gravité, de la criticité des actifs affectés et de l’existence d’une menace réelle.

– Validation : Tester l’efficacité des mesures et contrôles de sécurité. Utiliser des techniques telles que les tests de pénétration et les exercices de red teaming pour valider la pertinence et la résilience de vos défenses.

– Mobilisation : Mettre en œuvre des mesures de sécurité pour traiter les vulnérabilités identifiées et réduire les risques. Mettre régulièrement à jour et corriger les systèmes pour se protéger contre les menaces connues. Surveiller en continu les réseaux et systèmes pour détecter les signes d’activités suspectes.

Le Rôle de l’Automatisation et de l’IA dans le CTEM

L’automatisation et l’intelligence artificielle (IA) sont essentielles à l’efficacité du CTEM. L’automatisation rationalise les aspects répétitifs et chronophages de la gestion des menaces, permettant aux équipes de sécurité de se concentrer sur des activités plus stratégiques. L’IA améliore la priorisation et le traitement des risques en analysant de vastes quantités de données et en identifiant des schémas pouvant indiquer une activité malveillante plausible.

Conclusion

La Continuous Threat Exposure Management (CTEM) représente l’avenir de la cybersécurité. En adoptant une approche proactive et continue de la gestion des menaces, les organisations peuvent améliorer considérablement leur posture de sécurité et se protéger contre les risques actuels et émergents. En tant que leader dans ce domaine, XRATOR s’engage à aider les organisations à atteindre l’excellence en matière de CTEM grâce à une automatisation avancée, une intégration de l’IA, une innovation continue et des simulations d’attaques réalisées par des experts en sécurité offensive hautement qualifiés.

Découvrez comment XRATOR peut transformer votre stratégie de cybersécurité et vous aider à devancer les cyber-adversaires. Contactez-nous dès aujourd’hui pour en savoir plus sur nos solutions CTEM.